| zit-gmbh |

tecxero.com |

| TECXERO - CVENews |

tecxero.com |

| logo-konzepttreu-gmbh |

tecxero.com |

| Mitglied-im-BITMi-Logo |

tecxero.com |

| Bundesverband für den Schutz Kritischer Infrastrukturen e.V. |

tecxero.com |

| Andi-transparent |

tecxero.com |

| Martin-transparent |

tecxero.com |

| Jens-transparent |

tecxero.com |

| DALL·E 2024-04-25 10.26.33 - A professional and inviting profile image for a company's recruitment page, without any text. The image features a diverse group of people, standing t |

tecxero.com |

| preview |

tecxero.com |

| preview |

tecxero.com |

| MicrosoftTeams-image |

tecxero.com |

| LOGO_WHITE-Large |

tecxero.com |

| sdes1 |

tecxero.com |

| sdes |

tecxero.com |

| 0-ec61335c-2407-495f-8450-0ef0d47c6bb9-800x1080 |

tecxero.com |

| 0-4db47dfd-978b-42ff-b0a0-d547db85a941-800x600 |

tecxero.com |

| new-portrait-8-800x800-1-800x800 |

tecxero.com |

| 0-986b8797-ee6e-416a-b117-b3198fc6bd05-800x600 |

tecxero.com |

| new-portrait-7-800x800-1-800x800 |

tecxero.com |

| fine-dining-illustration-1@2x |

tecxero.com |

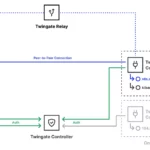

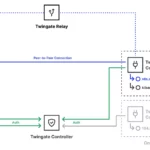

| abc-Twingate-Overview |

tecxero.com |

| TwingateBlog |

tecxero.com |

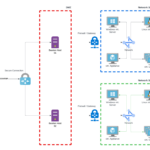

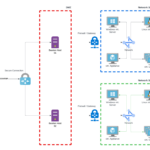

| Bastion-Host |

tecxero.com |

| Bastion Hosts im Netzwerk |

tecxero.com |

| Titelbild Vinotec - Folge 14 - 2024 - KW01 - Cybersicherheit |

tecxero.com |

| Entdecken Sie das Bild eines Fachmanns, der tief in die Arbeit an Cybersecurity und psychologischer Belastung eingetaucht ist. In dieser nächtlichen Szene wird die stille Intensität eines Krisenmanagements sichtbar, wo Fachwissen in Wirtschaftspsychologie entscheidend ist. Dieses Bild veranschaulicht, wie Experten sich den Herausforderungen von Cyberangriffen stellen und dabei die psychischen Folgen für Betroffene im Auge behalten müssen. Ideal für Artikel über die Schnittstelle von Technologie, Sicherheit und psychischer Gesundheit. |

iStock by Getty Images |

| Titelbild Vinotec - Folge 12 - 2023 - KW49 - Cybersicherheit |

tecxero.com |

| Titelbild Vinotec - Folge 11 - 2023 - KW48 - Cybersicherheit |

tecxero.com |

| IT-Sicherheit im Unternehmen: Wie Sie als Entscheider effektiv handeln können | Teil 3: „Der Perimeter" |

Adobe Stock |

| Titelbild Vinotec - Folge 9 - 2023 - KW45 - Cybersicherheit |

tecxero.com |

| Titelbild Vinotec - Folge 8 - 2023 - KW44 - Cybersicherheit |

tecxero.com |

| Titelbild Vinotec - Folge 7 - 2023 - KW41 - Cybersicherheit |

tecxero.com |

| TECXERO_Loves_Zammad |

tecxero.com |

| Andreas Bauer - Endpoint Manager |

tecxero.com |

| Titelbild Vinotec - Folge 6 - 2023 - KW40 - Cybersicherheit |

tecxero.com |

| Factory Digitalization: Two Industrial Engineers Use Laptop Comp |

Adobe Stock |

| 2023-KW39-Homepage |

tecxero.com |

| Businesswoman working on laptop with virtual screen. Online documentation database, IT consultant being set up Virtual Document Management System with a laptop, Software for archiving corporate files. |

Adobe Stock |

| Titelbild Vinotec - Folge 4 - 2023 - KW37 - Cybersicherheit |

tecxero.com |

| Titelbild Vinotec - Folge 3 - 2023 - KW36 - Cybersicherheit |

tecxero.com |

| Newsflash |

tecxero.com |

| Titelbild Vinotec - Folge 2 - 2023 - KW35 - Cybersicherheit |

tecxero.com |

| Podcast Vinotec: IT-Sicherheit trifft auf edlen Wein |

tecxero.com |

| Ransomware Cyber Attack Showing Personal Files Encrypted |

Adobe Stock |

| image-2 |

tecxero.com |

| IT specialist analyzing logging and monitoring metrics |

Adobe Stock |

| image-1 |

tecxero.com |

| IT-Sicherheit für Endpunkte |

Adobe Stock |

| logo |

tecxero.com |

| Management im Prozess einer Cyberabwehr |

Adobe Stock |

| Warum Ihr Krisenstab nicht funktionieren wird |

Adobe Stock |

| War Room eines Cyberangriffs |

Adobe Stock |

| weltkarte-kontaktformular-fullwidth |

Adobe Stock |

| Martin Lehnert |

tecxero.com |

| Jens Decker |

tecxero.com |

| Sicherheit in Unternehmen als Standard |

Adobe Stock |