In den Geschäftsführungsstrukturen vieler Unternehmen existiert er: Der Krisenstab. Er soll in Ausnahmesituationen für Struktur, Übersicht und rasche Entscheidungsfindung sorgen. Die Realität sieht jedoch oft anders aus. Viele Krisenstäbe scheinen trotz ihrer guten Absicht auf Probleme schlecht vorbereitet zu sein und funktionieren nicht so, wie sie sollten.

Doch warum ist das so? Diese Frage hat sich unser Geschäftsführer Jens Decker auch gestellt und geht hier auf einige der Hauptgründe näher ein.

Krise ist ein produktiver Zustand. Man muss ihr nur den Beigeschmack der Katastrophe nehmen.

Max Frisch (1911 – 1991)

Inhaltsverzeichnis

Der theoretische Krisenstab.

Erschreckenderweise existieren viele Krisenstäbe lediglich auf dem Papier, oft sind sie nicht mehr als formale Protokolle mit einer dazugehörigen Namensliste. Diese Listen stellen zwar theoretisch verantwortliche Personen und ihre jeweiligen Rollen dar, sind jedoch häufig ohne substantielle Bedeutung für ein Unternehmen in einer Krisenlage. In der Praxis fehlt das operative Training, die diese Namen in ein funktionierendes und koordiniertes Team umwandelt. Besonders wenn kritische Situationen eintreten sind, welche rasche und effiziente Entscheidungen sowie Reaktionen erfordern, stellt sich häufig heraus, dass ein Krisenstab nicht eingespielt ist.

Die Besetzung: Reputation vs. Qualifikation.

In vielen Fällen ist die Zusammensetzung eines Krisenstabs das Ergebnis der Auslese von Individuen, die aufgrund ihrer vermeintlichen „Wichtigkeit“ oder hierarchischen Stellung innerhalb eines Unternehmens ausgewählt wurden. Oft sind es Geschäftsführer, Inhaber oder Mitglieder der Führungsebene, die diese Auslese durchführen, wobei sie in erster Linie auf die Position und den Status der Einzelpersonen innerhalb des Unternehmens achten. Dies kann jedoch problematisch sein, denn solche Selektionsprozesse tendieren dazu, die praktischen Anforderungen und Fähigkeiten, die für die effektive Bewältigung von Krisensituationen erforderlich sind, zu vernachlässigen.

Ein wesentliches Problem besteht darin, dass die ausgewählten Personen in Krisensituationen oftmals emotional getriebene Entscheidungen treffen. Sie sind möglicherweise zu stark in die betrieblichen Abläufe und die emotionalen Auswirkungen einer Krise involviert, was ihre Entscheidungsfähigkeit beeinträchtigen kann. Das Ergebnis sind ineffektive Krisenreaktionen, die mehr Schaden anrichten als verhindern und die die Bewältigung der Krisensituation unnötig erschweren.

Ein effektiver Krisenstab sollte jedoch nicht nur aufgrund von Positionen und Rangfolge innerhalb eines Unternehmens zusammengestellt werden. Vielmehr sollte er aus qualifizierten Personen bestehen, die sowohl die notwendigen Kenntnisse als auch die Fähigkeit zur rationalem Urteilsvermögen mitbringen, um in Krisenzeiten effektive Entscheidungen zu treffen. Es ist von entscheidender Bedeutung, dass die Mitglieder eines Krisenstabs die Fähigkeit haben, die emotionalen und persönlichen Aspekte einer Krisensituation zu erkennen und zu berücksichtigen, ohne dass diese ihre Entscheidungsprozesse übermäßig beeinflussen.

Es ist wichtig, dass die Auswahl eines Krisenstabes nicht nur auf der Grundlage von Hierarchie und Status erfolgt, sondern auch unter Berücksichtigung von Fachwissen, Erfahrung und der Fähigkeit zur rationalen Entscheidungsfindung. Nur dann kann ein Krisenstab effektiv agieren und den Anforderungen gerecht werden. So können die Mitglieder eines solchen Teams sowohl individuell als auch kollektiv auf die Herausforderungen reagieren, die Krisensituationen mit sich bringen, und Lösungen erarbeiten, die dazu beitragen, die negativen Auswirkungen auf das Unternehmen zu minimieren.

Mangel an Vorbereitung.

Es scheint paradox, doch die Realität zeigt, dass eine erstaunliche Anzahl von Krisenstäben sich nie gründlich mit ihrer tatsächlichen Rolle und Verantwortung in Krisenzeiten auseinandergesetzt hat. Anstatt sich mit der Entwicklung effektiver Strategien und Handlungspläne für den Krisenfall zu befassen, haben sie sich auf die alltäglichen Betriebsabläufe konzentriert und die Notwendigkeit der Krisenvorbereitung vernachlässigt. Diese Lücke in der Vorbereitung führt dazu, dass sie, wenn eine Krise tatsächlich eintritt, oftmals unvorbereitet und ratlos sind, ohne klare Richtlinien oder Pläne, an denen sie sich orientieren könnten.

Viele sind vertraut mit den Ablaufplänen, die Rauten und Vierecke enthalten und anzeigen, wer in bestimmten Notfallsituationen – wie einem Feuer oder einer Bombendrohung – kontaktiert werden soll. Doch solche Ablaufpläne sind oft sehr spezifisch und bieten keine umfassende Strategie für den Umgang mit Krisen. Sie liefern keine klare Beschreibung davon, wie es nach dem ersten Notfallkontakt weitergeht. Was passiert, wenn das Diagramm zu Ende ist? Wie geht es in den folgenden Stunden weiter? Wie hält man das Geschäft am Laufen, während man gleichzeitig auf die Krise reagiert?

Dies sind Fragen, auf die ein Krisenstab vorbereitet sein muss. Es reicht nicht aus, lediglich zu wissen, wer in einem Notfall zu kontaktieren ist. Es ist ebenso wichtig, einen klaren und detaillierten Plan zu haben, der nicht nur die unmittelbare Reaktion auf eine Krise, sondern auch die mittel- und langfristigen Maßnahmen, die ergriffen werden müssen, umfasst. Dieser Plan sollte klar definieren, welche Schritte zu unternehmen sind, um die Auswirkungen der Krise auf das Unternehmen zu minimieren und den Geschäftsbetrieb aufrechtzuerhalten.

Dazu gehört, dass ein Krisenstab im Voraus Strategien und Protokolle entwickelt, die auf verschiedene Arten von Krisen angewendet werden können. Dies bedeutet nicht nur die Identifizierung der einzelnen Rollen und Verantwortlichkeiten innerhalb des Stabs, sondern auch das Durchführen von Übungen und Simulationen, um die Wirksamkeit der Strategien zu überprüfen und zu verbessern. Eine gründliche und kontinuierliche Vorbereitung ist der Schlüssel zur Bewältigung von Krisen und zur Sicherstellung des anhaltenden Erfolgs des Unternehmens.

Nicht auf alle Krisen vorbereitet.

Ein wesentlicher Aspekt, der in der Vorbereitung vieler Krisenstäbe häufig vernachlässigt wird, ist die Auseinandersetzung mit modernen Gefahrenszenarien, wie beispielsweise Cyberangriffen. Historisch gesehen waren Krisenstäbe traditionell auf den Umgang mit klassischen, eher physischen Katastrophen ausgerichtet, wie Brände, Überschwemmungen oder Stromausfällen. Diese Art von Krisen, obwohl immer noch relevant und potenziell verheerend, spiegeln jedoch nicht das gesamte Spektrum der Herausforderungen wider, mit denen Unternehmen in der heutigen zunehmend digitalisierten Welt konfrontiert sind. Mit der raschen Digitalisierung und Vernetzung unserer Welt sind auch die potenziellen Krisenszenarien komplexer, vielfältiger und oft schwerer zu erkennen und zu handhaben geworden.

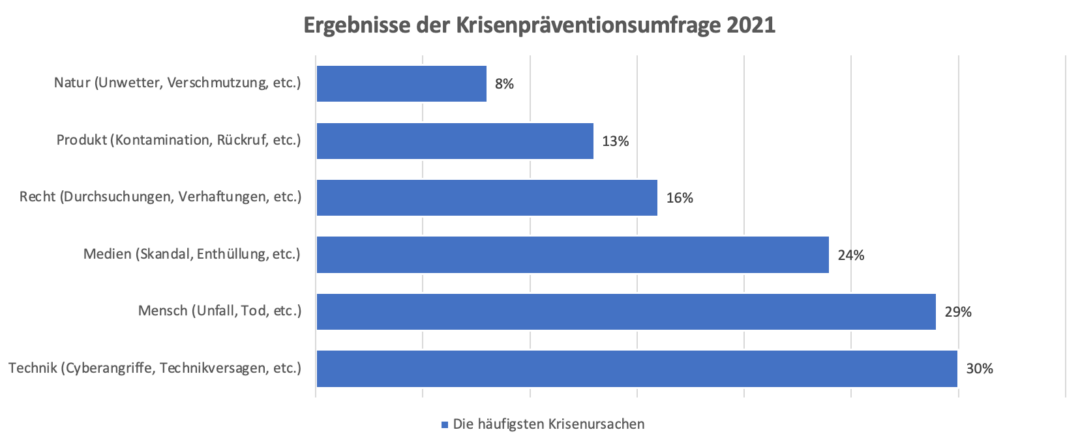

In einer Studie aus dem Jahr 2021 hat das Institut für Krisenforschung bereits gezeigt, dass schon damals die Mehrzahl der Krisen in Unternehmen auf die Technik und besonders Cyberangriffe zurückzuführen ist. Aktuellere Studien zeigen, dass diese Zahl sich in den letzen Jahren noch deutlich erhöht hat.

Die Langfassung der Krisenpräventionsumfrage 2021 (22 Seiten) ist in der Reihe „Arbeitspapier Krisennavigator“ (ISSN 1610-1855) erschienen. Eine Kurzfassung kann unter www.krisenstatistik.de abgerufen werden.

Datenquelle: Krisennavigator – Institut für Krisenforschung – Ein Spin-Off der Universität Kiel

Infolgedessen sind Krisenstäbe, die nicht auf diese neuen Gefahren vorbereitet sind, oftmals überfordert, wenn diese eintreten. Die Konfrontation mit Cyberangriffen oder anderen digitalen Bedrohungen erfordert spezielle Kenntnisse und Fähigkeiten, die über die traditionellen Krisenmanagementtechniken hinausgehen. Ohne eine angemessene Vorbereitung und Schulung in diesen Bereichen sind Krisenstäbe oft nicht in der Lage, richtig auf solche Szenarien zu reagieren, was die Unternehmen, die sie schützen sollen, anfälliger macht.

Darüber hinaus ist es nicht nur wichtig, dass Krisenstäbe auf die neuen, digitalen Gefahren vorbereitet sind, sondern auch, dass sie in der Lage sind, flexibel und schnell auf sich verändernde Bedingungen zu reagieren. Die digitale Welt verändert sich rasend schnell, und die Gefahren, die heute relevant sind, können morgen durch neue, unvorhergesehene Bedrohungen ersetzt werden. Daher ist es für einen Krisenstab unerlässlich, kontinuierlich auf dem neuesten Stand der Technik zu bleiben und regelmäßig seine Strategien und Protokolle zu überprüfen und anzupassen.

Insgesamt erfordert die effektive Vorbereitung und Leitung eines Krisenstabs in der heutigen Welt nicht nur ein Verständnis für klassische Krisenszenarien, sondern auch ein tiefgreifendes Wissen über die komplexen, digitalen Bedrohungen, denen Unternehmen heute gegenüberstehen. Nur so können Krisenstäbe ihrer Verantwortung gerecht werden, das Unternehmen zu schützen und zu leiten, wenn es am dringendsten benötigt wird.

Wann haben Sie zuletzt einen Krisenfall trainiert?

Eine grundlegende Maxime für jeden Krisenstab ist, regelmäßig zu trainieren und zu üben – eine Regel, die in vielen Fällen vernachlässigt wird. Ohne eine ständige Übung und Auffrischung ihrer Fähigkeiten und Kenntnisse, können die Mitglieder eines Krisenstabs ihre Aufgaben und Rollen nicht effizient ausführen. Bei fehlender Praxis besteht die Gefahr, dass im Ernstfall Prozesse nicht flüssig ablaufen, Entscheidungen verzögert werden und kostbare Zeit verloren geht.

In meiner beruflichen Laufbahn bin ich auf nur wenige Krisenstäbe gestoßen, die wirklich gut vorbereitet und effektiv in ihrer Arbeit waren. Ein Beispiel, das hervorsticht, ist der Krisenstab einer Fluggesellschaft. Airlines sind per Gesetz dazu verpflichtet, regelmäßige Krisentrainings durchzuführen und somit ist es nicht verwunderlich, dass sie oft besser auf Notfälle vorbereitet sind als Organisationen in anderen Branchen. Dieses Engagement für kontinuierliche Schulungen und Übungen hat sicherlich dazu beigetragen, ihre Reaktionsfähigkeit und Effizienz im Krisenmanagement zu verbessern. Allerdings fiel auch auf, dass dieser Krisenstab, so gut er auch auf klassische Katastrophen im Luftfahrtbereich vorbereitet war, nur wenig Vorbereitung auf moderne Gefahren wie Cyberangriffe zeigte.

Diese Beobachtung unterstreicht die Notwendigkeit, dass Krisenstäbe ihre Schulungen und Übungen an die sich ständig verändernde Bedrohungslage anpassen.

Fazit

Zusammenfassend lässt sich sagen, dass Krisenstäbe nur dann effektiv arbeiten können, wenn sie real existieren, richtig besetzt sind, gut vorbereitet sind, auf alle Arten von Krisen eingestellt sind und regelmäßig trainieren. Es ist Zeit, dass wir diese Punkte ernst nehmen und unsere Krisenstäbe entsprechend aufstellen und trainieren. Nur so können sie ihrer Aufgabe gerecht werden und im Ernstfall effektiv handeln.