In der Welt der Netzwerksicherheit ist der Bastion Host ein unverzichtbares Bollwerk. Als metaphorische „letzte Bastion“ vor den sensiblen Teilen eines Netzwerks, verkörpert er die entscheidende Verteidigungslinie gegen externe Angriffe. In diesem Beitrag untersuchen wir die Grundprinzipien hinter Bastion Hosts, identifizieren potenzielle Risiken und erörtern, wie diese Risiken gemindert werden können.

Außerdem beleuchten wir die Gründe für die Implementierung von Bastion Hosts und die verschiedenen Einsatzbereiche.

Inhaltsverzeichnis

Grundprinzipien hinter Bastion Hosts

Ein Bastion Host, als integraler Bestandteil der Netzwerksicherheit, ist speziell konfiguriert, um robusten Schutz gegen äußere Bedrohungen zu bieten. Seine Hauptmerkmale und seine Konfiguration sind klar definiert und auf ein Minimum an Funktionen beschränkt, um ein Höchstmaß an Sicherheit zu gewährleisten.

Strenge Sicherheitskonfigurationen

Der Bastion Host ist so gestaltet, dass er nur das Nötigste an Software und Diensten enthält. Diese minimalistische Konfiguration ist entscheidend, um die Angriffsfläche – also die Menge an potenziellen Schwachstellen, die ein Angreifer ausnutzen könnte – so klein wie möglich zu halten. Jede installierte Software wird auf das Wesentliche beschränkt, und alle unnötigen Dienste werden deaktiviert, um sicherzustellen, dass es weniger Punkte gibt, die kompromittiert werden können. Dieser Ansatz zur Reduzierung der Angriffsfläche ist ein wesentlicher Schritt, um das Eindringen von Schadsoftware oder Hackern zu verhindern.

Härtung

Die Härtung von Bastion Hosts ist ein entscheidender Schritt, um ihre Widerstandsfähigkeit gegen Cyberangriffe zu verstärken. Die Richtlinien des Center for Internet Security (CIS) bieten dafür einen umfassenden Rahmen. Diese Richtlinien umfassen eine Reihe von bewährten Methoden und Empfehlungen, die darauf abzielen, die Sicherheit von IT-Systemen und Netzwerkkomponenten zu maximieren.

Im Kontext der Bastion Hosts beinhaltet die CIS-basierte Härtung Maßnahmen wie die Einrichtung starker Passwortrichtlinien, die Deaktivierung unnötiger Dienste und Ports, die Implementierung von Firewall-Regeln zur Beschränkung des eingehenden und ausgehenden Verkehrs, sowie regelmäßige Sicherheitsaudits und Vulnerability Scans. Darüber hinaus empfiehlt CIS die Verwendung von Advanced Intrusion Detection Systems (IDS) und Intrusion Prevention Systems (IPS), um verdächtige Aktivitäten zu überwachen und proaktiv zu blockieren.

Die regelmäßige Überprüfung und Anpassung der Sicherheitseinstellungen gemäß den CIS-Richtlinien stellt sicher, dass der Bastion Host gegen die neuesten Bedrohungen gewappnet ist und eine effektive Verteidigungslinie innerhalb der Netzwerkarchitektur darstellt.

Isolation

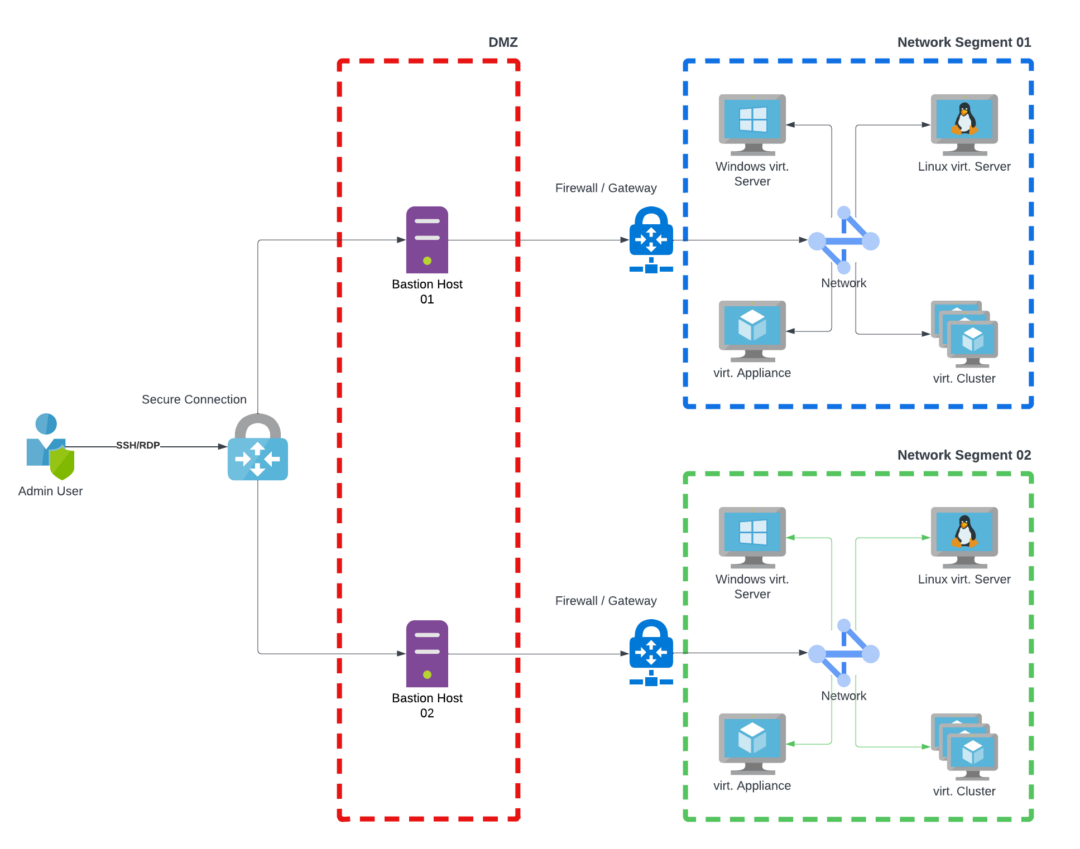

Die Positionierung des Bastion Hosts in einem Demilitarisierten Bereich (DMZ) ist eine obligatorische Notwendigkeit. Die DMZ fungiert als Pufferzone zwischen dem unsicheren, öffentlichen Internet und dem internen, vertraulichen Netzwerk eines Unternehmens. Indem der Bastion Host in dieser Pufferzone platziert wird, wird er effektiv vom internen Netzwerk isoliert.

Diese Isolation ist von entscheidender Bedeutung, da sie verhindert, dass ein möglicher Einbruch in den Bastion Host sich direkt auf das interne Netzwerk ausweitet. Falls ein Angreifer den Bastion Host kompromittieren sollte, bleibt der Schaden auf die DMZ beschränkt, was den Unternehmen zusätzliche Zeit gibt, auf den Vorfall zu reagieren und ihre internen Ressourcen zu schützen.

Ständige Überwachung

Ein weiteres Schlüsselelement zur Sicherheit des Bastion Hosts ist die ständige Überwachung und Protokollierung aller Aktivitäten (Zentrales Logging). Dieses kontinuierliche Monitoring ermöglicht es, ungewöhnliche oder verdächtige Aktivitäten schnell zu erkennen. Durch die lückenlose Aufzeichnung des Datenverkehrs, der durch den Bastion Host fließt, können Ihre Sicherheitsteams Anomalien oder Muster identifizieren, die auf einen potenziellen Sicherheitsvorfall hindeuten könnten.

Diese permanente Wachsamkeit ist besonders wichtig, da Cyberangriffe oft raffiniert und schwer zu erkennen sind. Die frühe Erkennung solcher Vorfälle kann entscheidend sein, um größere Sicherheitsverletzungen zu verhindern und schnelle Gegenmaßnahmen einzuleiten.

Die meisten Angreifer sind 7 Tage oder länger in den Systemen ihrer Opfer unterwegs, bevor ein Schaden eintritt und der Angriff offensichtlich wird!

Bastion Hosts bilden aufgrund ihrer strengen Sicherheitskonfigurationen, ihrer isolierten Positionierung und ihrer ständigen Überwachung eine feste Säule in der Verteidigungsstrategie eines Netzwerks. Sie bilden eine kritische Barriere gegen externe Angriffe und spielen eine entscheidende Rolle beim Schutz der sensibelsten Teile eines Unternehmensnetzwerks. Mit ihrer Hilfe können Unternehmen die Integrität und Sicherheit ihrer Daten und Systeme wirkungsvoll bewahren.

Risiken und Mitigierungsstrategien

Obwohl Bastion Hosts als robuste Sicherheitselemente in Netzwerken gelten, sind sie dennoch nicht völlig immun gegen Bedrohungen.

Herausforderungen

Zu den Herausforderungen, mit denen Bastion Hosts konfrontiert werden, gehören u.a.:

- Ziel von Angriffen: Aufgrund ihrer kritischen Rolle als Verteidigungspunkt sind Bastion Hosts oft die bevorzugten Ziele von Hackern. Diese Hosts stehen an der Frontlinie des Netzwerks, was sie zu einem attraktiven Ziel für Angriffe macht. Hacker könnten versuchen, Schwachstellen in der Software des Bastion Hosts zu finden oder Social Engineering Taktiken anzuwenden, um Zugang zu erlangen. Die Kompromittierung eines Bastion Hosts kann ernsthafte Folgen haben, da er als Zugangspunkt zu weiteren Teilen des Netzwerks dienen kann.

- Fehler in der Konfiguration: Eine der größten Herausforderungen bei der Einrichtung eines Bastion Hosts ist die korrekte Konfiguration. Selbst kleinste Fehler oder Übersehen von Sicherheitseinstellungen können zu ernsthaften Schwachstellen führen. Eine unzureichende Konfiguration kann beispielsweise zu ungeschützten Ports oder Diensten führen, die Hacker ausnutzen können. Die Komplexität der Sicherheitseinstellungen erfordert daher sorgfältige Aufmerksamkeit und Fachkenntnisse.

Strategien zur Absicherung

Um diesen Risiken effektiv zu begegnen, sollten Unternehmen folgende Maßnahmen ergreifen:

Regelmäßige Updates und Patches durchführen

Es ist entscheidend, dass die Software des Bastion Hosts stets auf dem neuesten Stand gehalten wird. Regelmäßige Updates und Patches helfen, bekannte Sicherheitslücken zu schließen und die Hosts vor neuen Bedrohungen zu schützen. Dies erfordert ein kontinuierliches Monitoring der neuesten Sicherheitsentwicklungen und eine schnelle Reaktion auf Sicherheitshinweise. (Vinotec Podcast)

Penetrationstests und Sicherheitsbewertungen nutzen

Um Schwachstellen proaktiv zu identifizieren und zu beheben, sind regelmäßige Penetrationstests und Sicherheitsbewertungen unerlässlich. Diese Tests simulieren Hackerangriffe auf die Bastion Hosts und decken potenzielle Schwachstellen auf, die dann gezielt behoben werden können. Sicherheitsbewertungen, die von Experten durchgeführt werden, bieten zudem eine umfassende Analyse der Sicherheitskonfigurationen und identifizieren Bereiche, die verstärkt oder verbessert werden müssen. Diese regelmäßige Überprüfung stellt sicher, dass das Sicherheitsniveau des Bastion Hosts stets den aktuellen Bedrohungen standhalten kann.

Implementierung von Ausfallsicherheit durch Segmentierung von Bastion Hosts

Eine effektive Methode zur Minderung von Risiken ist die Implementierung von Ausfallsicherheit durch die Verwendung mehrerer Bastion Hosts, die jeweils verschiedenen Teilen des Netzwerks zugeordnet sind. Diese Segmentierung sorgt für eine zusätzliche Sicherheitsebene, indem sie verhindert, dass ein kompromittierter Bastion Host das gesamte Netzwerk beeinträchtigt.

Jeder Bastion Host wird dabei einem spezifischen Netzwerksegment zugeordnet und ist so konfiguriert, dass er keine direkte Kommunikation mit anderen Bastion Hosts innerhalb des Netzwerks hat. Diese isolierte Konfiguration bedeutet, dass selbst wenn ein Host kompromittiert wird, der Angriff nicht automatisch auf andere Teile des Netzwerks übergreifen kann.

Dadurch wird das Risiko eines netzwerkweiten Ausfalls signifikant reduziert. Zusätzlich hilft diese segmentierte Struktur dabei, den Datenverkehr innerhalb des jeweiligen Bereichs zu kontrollieren und zu überwachen.

Indem diese Strategien konsequent umgesetzt werden, können Unternehmen die Sicherheit ihrer Bastion Hosts erheblich stärken und sich somit besser gegen eine Vielzahl von Cyberbedrohungen wappnen. Es ist wichtig zu erkennen, dass Sicherheit ein fortlaufender Prozess ist, der ständige Aufmerksamkeit und Anpassung an die sich ständig ändernden Bedrohungslandschaften erfordert.

Warum Bastion Hosts sinnvoll sind

Die Integration von Bastion Hosts in ein Netzwerk bringt eine Reihe signifikanter Vorteile mit sich, die wesentlich zur Stärkung der Gesamtsicherheit beitragen.

Erhöhte Sicherheit

Bastion Hosts fungieren als eine zusätzliche und oft entscheidende Sicherheitsebene gegen externe Bedrohungen. Sie sind speziell dafür konzipiert, die Frontlinie der Netzwerkverteidigung zu bilden und dienen als Barrieren, die unbefugte Zugriffe abwehren. Durch ihre robuste Konfiguration und die Fokussierung auf essentielle Dienste wird das Risiko von Sicherheitsverletzungen erheblich reduziert.

Diese Hosts sind oft mit fortschrittlichen Sicherheitsmaßnahmen ausgestattet, die darauf ausgelegt sind, selbst ausgeklügelte Cyberangriffe zu erkennen und zu blockieren, wodurch das gesamte Netzwerk effektiv geschützt wird.

Kontrollierter Zugang

Ein weiterer entscheidender Vorteil der Bastion Hosts ist die Möglichkeit, den Zugang zum internen Netzwerk streng zu kontrollieren und zu überwachen. Sie fungieren als zentrale Kontrollpunkte, durch die der gesamte (administrative) Datenverkehr, der in das interne Netzwerk eindringt oder es verlässt, fließt.

Diese zentrale Position ermöglicht es Administratoren, genau zu überwachen, wer Zugang zum Netzwerk hat und welche Art von Daten übertragen werden. Durch die Implementierung von Zugriffskontrolllisten (Access Control Lists, ACLs) und strengen Authentifizierungsprotokollen, sowie einer Two Factor Authentication, können nur autorisierte Nutzer Zugang erhalten, was die Gefahr von Datenlecks und anderen Sicherheitsverletzungen deutlich verringert.

Früherkennung von Angriffen

Bastion Hosts spielen eine entscheidende Rolle bei der Früherkennung von Angriffen. Durch fortlaufende Protokollierung und Überwachung der Netzwerkaktivitäten können ungewöhnliche Muster oder verdächtige Aktivitäten schnell identifiziert werden.

Diese Fähigkeit zur Früherkennung ist entscheidend, da sie es ermöglicht, auf potenzielle Bedrohungen zu reagieren, bevor sie ernsthaften Schaden anrichten können. Die detaillierten Protokolle, die von Bastion Hosts erstellt werden, bieten wertvolle Einblicke in die Netzwerkaktivitäten und sind oft ein entscheidendes Werkzeug für Sicherheitsteams, um die Quelle und das Ausmaß eines Sicherheitsvorfalls zu verstehen.

Bastion Hosts bieten eine effektive Kombination aus erhöhter Sicherheit, kontrolliertem Zugang und der Fähigkeit zur Früherkennung von Angriffen. Sie sind ein unverzichtbarer Bestandteil moderner Netzwerksicherheitsarchitekturen und tragen maßgeblich dazu bei, die Integrität und Vertraulichkeit sensibler Daten und Systeme zu wahren.

Durch ihre strategische Positionierung an kritischen Netzwerkübergängen sorgen sie für eine starke Verteidigungslinie gegen externe Bedrohungen und ermöglichen gleichzeitig eine sorgfältige Überwachung der Netzwerkaktivitäten.

Diese mehrschichtige Verteidigungsstrategie, unterstützt durch fortgeschrittene Technologien und Best Practices, ist von entscheidender Bedeutung, um gegen die ständig weiterentwickelnden und komplexen Cyberbedrohungen gewappnet zu sein.

Bastion Hosts, wenn sie richtig implementiert und gewartet werden, bieten somit einen wesentlichen Beitrag zur Aufrechterhaltung der Netzwerksicherheit und zur Prävention von Datenverlusten und anderen sicherheitsrelevanten Ereignissen.

Einsatzbereiche

Bastion Hosts, als kritische Komponenten in der Netzwerksicherheitsarchitektur, bieten nicht nur einen grundlegenden Schutz, sondern sind auch vielseitig einsetzbar, um spezifische technische Anforderungen zu erfüllen. Ihre Anwendungsbereiche erstrecken sich von Cloud-Infrastrukturen über Remote-Server-Management bis hin zu spezialisierten Funktionen wie VPN-Konzentratoren.

Cloud-Infrastrukturen

In der Welt der Cloud-Computing-Dienste fungieren Bastion Hosts als sichere Zugangspunkte für Administratoren, die auf virtuelle private Server oder andere Cloud-basierte Ressourcen zugreifen müssen. Sie bieten eine geschützte Umgebung, in der Administratoren Management-Aufgaben durchführen können, ohne direkte Verbindungen zwischen der Cloud-Umgebung und dem öffentlichen Internet zuzulassen.

Dies ist besonders wichtig, da Cloud-Infrastrukturen oft einer breiten Palette von öffentlichen und privaten Netzwerken dienen, wodurch das Risiko von Cyberangriffen erhöht wird. Bastion Hosts in der Cloud ermöglichen einen kontrollierten und sicheren Fernzugriff und minimieren das Risiko von Sicherheitsverletzungen.

Remote-Server-Management

Für Unternehmen, die über geografisch verteilte IT-Infrastrukturen verfügen, bieten Bastion Hosts eine sichere Methode für das Remote-Management von Servern. Anstatt direkten Fernzugriff auf jeden Server zuzulassen, können Administratoren über den Bastion Host auf diese Server zugreifen.

Dies reduziert die Anzahl der offenen Ports und Angriffspunkte im Netzwerk. Der Bastion Host fungiert als einziger Zugangspunkt und bietet dabei eine stark abgesicherte und überwachte Umgebung für die Fernwartung, was die Sicherheit des gesamten Netzwerks erhöht.

VPN-Konzentratoren in großen Netzwerken

In großen Unternehmensnetzwerken, die Virtual Private Networks (VPNs) für entfernte Mitarbeiter nutzen, können Bastion Hosts als VPN-Konzentratoren fungieren. Sie verwalten und kontrollieren den VPN-Datenverkehr, der in das Unternehmensnetzwerk fließt.

Dies bietet eine zusätzliche Sicherheitsschicht, indem der gesamte eingehende und ausgehende VPN-Verkehr durch einen zentralen, sicher konfigurierten Punkt geleitet wird. Diese Konfiguration ermöglicht es, den Datenverkehr effektiv zu überwachen und zu filtern, was die Identifizierung und Abwehr von potenziellen Bedrohungen erleichtert.

Fazit

Der Einsatz von Bastion Hosts in modernen Netzwerken ist weit mehr als nur eine Sicherheitsmaßnahme; es ist eine entscheidende Strategie, um die wachsenden Herausforderungen der Cyber-Sicherheit in unserer zunehmend vernetzten Welt zu bewältigen.

Wie in den vorgestellten Beispielen deutlich wurde, spielen Bastion Hosts eine zentrale Rolle in der Verteidigung gegen externe Bedrohungen, indem sie als robuste Barrieren dienen, die den Zugang zum internen Netzwerk streng überwachen und kontrollieren.

Ihre Bedeutung erstreckt sich über eine Vielzahl von Szenarien – von der Sicherung von Unternehmens- und Regierungsnetzwerken bis hin zum Schutz kritischer Infrastrukturen in der Finanzbranche und darüber hinaus.

In technisch komplexen Umgebungen, wie Cloud-Infrastrukturen, beim Remote-Server-Management oder als VPN-Konzentratoren, beweisen Bastion Hosts ihre Vielseitigkeit und Effizienz.

Die Implementierung von Bastion Hosts ist jedoch kein Allheilmittel. Sie erfordert sorgfältige Planung, konstante Wartung und eine kontinuierliche Anpassung an neue Bedrohungen. Unternehmen und Organisationen müssen die Prinzipien der Systemhärtung, regelmäßige Updates, Penetrationstests und Segmentierung in ihre Sicherheitsstrategien integrieren, um die Vorteile von Bastion Hosts voll ausschöpfen zu können.

Die Segmentierung von Bastion Hosts, um verschiedene Teile des Netzwerks zu schützen und deren gegenseitige Isolierung zu gewährleisten, ist ein besonders wichtiger Aspekt, um das Risiko eines netzwerkweiten Ausfalls zu minimieren.

Abschließend lässt sich sagen, dass Bastion Hosts in der Landschaft der Netzwerksicherheit unverzichtbar sind. Sie bieten nicht nur einen starken Schutzwall gegen äußere Angriffe, sondern auch die notwendige Flexibilität, um sich an die ständig ändernden Bedrohungsszenarien anzupassen.

Die effektive Nutzung von Bastion Hosts in Verbindung mit anderen Sicherheitsmaßnahmen bildet das Rückgrat einer robusten, mehrschichtigen Verteidigungsstrategie, die für die Aufrechterhaltung der Integrität und Sicherheit kritischer Netzwerkressourcen entscheidend ist.